「自分のサイトは狙われない」と思っていませんか?

実は、WordPressを利用する中小企業や個人サイトが攻撃者の標的になっています。

脆弱なプラグインや古いテーマを通じて、知らぬ間に不正アクセスされるケースも少なくありません。

Webサイトが改ざんされると

- サイト閲覧者がウイルスに感染

- フィッシングサイトへ誘導される

など、訪問者にも実害が及ぶ可能性があります。

また、検索エンジンからの評価が下がったり、最悪の場合は検索結果から除外されてしまうことも。

信頼を失い、ビジネスにも深刻なダメージを与えかねません。

本記事では、

- 実際に多く見られるWebサイト改ざんの手口と

- サイト改善の見分け方

- 改善された時の緊急対応フロー

を詳しく解説します。

「とりあえず何をすればいいの?」という初心者も安心して読み進めてください。

あなたのWebサイトを守る第一歩は、「危機意識を持つこと」から始まります。

まずは現状を正しく知ることから始めましょう。

目次

Webサイト改ざんの代表的な手口

Webサイトの改ざんは年々巧妙化しており、WordPressなどのCMSを狙った攻撃も増えています。

ここでは、代表的な改ざん手口をわかりやすく解説します。

不正ログインによる管理画面の乗っ取り

攻撃者が管理者のユーザー名とパスワードを突破し、WordPressなどの管理画面に侵入することを指します。

一度侵入されると、サイト内のコンテンツ改ざん・不正ファイルの設置・新しいユーザー追加など、完全にサイトのコントロールを奪われる危険があります。

- ブルートフォースアタック(総当たり攻撃)

- 自動ツールを使って、あらゆるパスワードの組み合わせを試す攻撃です。

- 単純なパスワード(例:123456、password、admin)は数秒で突破される

- botが世界中から24時間試してくるため、気づかぬうちに突破されることも

- リスト型攻撃(クレデンシャル・スタッフィング)

- 他サイトから流出したIDとパスワードを使ってログインを試みる攻撃です。

- 他のサービスと同じパスワードを使っていた場合、一発で突破されることがあります。

脆弱性を突いたファイルの書き換え・追加

攻撃者がWordPressやプラグイン・テーマの脆弱性(セキュリティの穴)を利用して、サイト内のファイルを勝手に書き換えたり、新しい悪意あるファイルをアップロードする手口です。

一度書き換えられると、サイトが見た目は普通でも内部でマルウェアが動いたり、訪問者が別のサイトへ勝手に転送されるなど、気づきにくい被害が発生します。

- index.php(サイトのトップページを表示する重要ファイル)

- functions.php(テーマの機能を管理するファイル)

- .htaccess(URLの転送やアクセス制御を行うファイル)

- wp-config.php(データベース設定を含む重要ファイル)

- wp-content/uploads/ フォルダ内に不審なPHPファイルが設置されるケースも

- 意味不明な文字列や難読化されたコード(例:base64_decode, eval())が追記されている

- JavaScriptで外部サイトにリダイレクトされるコードが仕込まれている

- 隠し管理画面やバックドア(再侵入のための入り口)を作るPHPファイルが追加される

マルウェアやスクリプトの埋め込み

攻撃者がサイトに侵入したあと、不正なプログラム(マルウェア)や悪質なJavaScript・iframeタグなどをページ内に埋め込む手口です。

- サイト訪問者にウイルスを感染させる

- フィッシングページに誘導する

- SEOスパムなどで検索順位を悪用する

- Webサイトをボットの一部(踏み台)として使う

- header.php や footer.php

- 全ページに表示されるので、感染が広がりやすい

- functions.php

- WordPressの動作に深く関わるので、気づきにくい

- 投稿や固定ページの本文内

- iframeタグやスクリプトが直接入力される場合も

- データベース

- 投稿や設定の中に悪質なスクリプトが紛れ込むケースも

- アップロードフォルダ

- 見た目は画像だが、中身がマルウェアのPHPだったりする

リダイレクトによる外部フィッシングサイトへの誘導

リダイレクト型の改ざんとは、Webサイトを訪れたユーザーを、勝手に外部の悪質なフィッシングサイトや詐欺広告ページへ転送させる攻撃です。

見た目ではサイト自体が普通に動いているように見えても、裏でスクリプトが動いていたり、一部条件で転送が発生するため、管理者が気づかないまま被害が続くこともよくあります。

- .htaccess ファイル

- アクセス条件に応じて転送コードを追加される(特にモバイルのみ)

- header.php / footer.php

- サイト全体に影響する部分にJavaScriptで埋め込み

- 投稿や固定ページ内

- iframeタグやscriptタグで直接ページ内に転送先を記述

- JavaScriptファイル

- 正常なJSファイルに悪意のあるコードが追加されることも

- 外部スクリプト読み込み

- 他サイトから読み込まれるJSに仕込まれていることもある(CDN改ざんなど)

Webサイト改ざんの見分け方

定期的(月1〜2回程度)に確認すれば、改ざんを早期に発見できる確率がぐっと上がります。

以下のチェックリストで確認しましょう。

表示・動作チェック(ブラウザでの確認)

- サイトが突然別のページにリダイレクトされることはないか?

- ページ上に見慣れない広告やポップアップが表示されていないか?

- サイトが真っ白になっている、エラーメッセージが出ていないか?

- スマホでアクセスしたときだけ不審な挙動がないか?

Google検索での表示チェック

- 「site:あなたのドメイン名」で検索して、変なページが出てこないか?

- 検索結果に「このサイトは安全ではありません」などの警告が出ていないか?

- タイトルやメタディスクリプションが不審な内容に書き換えられていないか?

サーバー・ファイルの確認

- WordPressのフォルダ内に見覚えのないPHPファイルが増えていないか?

- index.phpやfunctions.phpに意味不明なコード(ランダムな文字列、base64など)が追加されていないか?

- .htaccessファイルが改変されていないか?

セキュリティツールの利用

- WordfenceやAll-In-One Securityなどのプラグインでスキャン済みか?

- Sucuri SiteCheckなどで外部チェックを行っているか?

- サイトにSSL(HTTPS)が導入されているか?

アクセスログ・通知チェック

- 管理画面への不審なログイン履歴がないか?(海外IP、深夜など)

- FTPやファイルマネージャー経由で不審なアクセスがないか?

- サーバー会社やGoogle Search Consoleから警告メールが届いていないか?

改ざんされたときの緊急対応フロー

Webサイトが改ざんされたときの対処法」について、緊急対応の流れと根本的な対処ポイントを、わかりやすく整理してご紹介します。

1. サイトを一時停止・アクセス制限する

- 訪問者への被害拡大を防ぐため、サイトをメンテナンスモードに切り替える、もしくはパスワード制限をかける

- WordPressなら「Coming Soon系プラグイン」や、.htaccessによるIP制限で一時遮断が可能

2. 被害状況を調査する

- 改ざんされたページ・ファイル・投稿などを洗い出す

- .htaccess、index.php、functions.php、wp-config.phpなど重要ファイルを重点的に確認

- セキュリティプラグイン(例:Wordfence, Sucuri)でスキャンを行う

3. 不正なファイルやコードを削除・修復する

- 埋め込まれたスクリプト、悪意あるリダイレクト、隠しファイルなどを手動または自動で除去

- 信頼できるバックアップがある場合は直近の正常な状態に復元するのがベスト

4. 全プラグイン・テーマ・WordPress本体を最新版に更新

- 古いソフトウェアの脆弱性を狙われた可能性があるため、すべての構成要素を最新にする

- 使っていないテーマ・プラグインは削除(無効化だけでは不十分)

5. ログ・アクセス履歴を確認

- 「いつ・どこから・どのファイルにアクセスされたか」などをサーバーログやWordfenceの履歴から確認不正ログインや海外IPからの攻撃などの手がかりを見つける

6. パスワード・ログイン情報の全変更

- 管理者・FTP・DB・メールなどすべての認証情報を変更

- 「admin」などわかりやすいユーザー名は避ける

7. Google Search Consoleの再審査申請(必要な場合)

- 改ざんがGoogleに検出されていた場合、「このサイトは危険です」などの警告が出る

- 対処が完了したらSearch Consoleから再審査をリクエスト

- 対応内容・再発防止策をきちんと記載

今すぐできる!WordPress改ざん対策の基本

- セキュリティプラグインの導入

- Wordfence / Sucuri / iThemes Security などで監視強化

- 二段階認証の導入

- 管理者ログインの強化(Google Authenticatorなど)

- ファイル変更検知の設定

- 改ざん時にメールで通知されるようにする

- 不要なファイル・アカウントの削除

- テーマ、プラグイン、使っていないユーザーなどを整理

- 定期バックアップの自動化

- 万が一の復元用にBackWPupやUpdraftPlusなどを活用

- 書き込み権限の見直し

- wp-config.phpや.httaccessなど重要ファイルの権限を444に設定など

WordPressも狙われている!Webサイト改ざん手口と対策【まとめ】

Webサイトの改ざんは、企業や個人にとって深刻なリスクとなり得ます。

被害に遭うと、訪問者への信頼を失うだけでなく、検索エンジンからの評価も下がり、収益やブランドイメージに大きな打撃を受けることもあります。

- サイトを一時停止・アクセス制限する

- 被害状況を調査する

- 不正なファイルやコードを削除・修復する

- 全プラグイン・テーマ・WordPress本体を最新版に更新

- ログ・アクセス履歴を確認

- パスワード・ログイン情報の全変更

WordPressを利用している場合は、プラグインやテーマの管理にも十分注意し、「自分のサイトは狙われているかもしれない」という意識を持つことが大切です。

- 脆弱性の管理

- 不正アクセス対策

- 定期的なスキャン

- バックアップ

など、日々の基本的な対策をしっかり行っていれば、多くの被害は未然に防ぐことが可能です。

トラブルが起きたときに慌てないよう、この記事でご紹介した対処法や再発防止策を参考に、今一度セキュリティ環境を見直してみましょう。

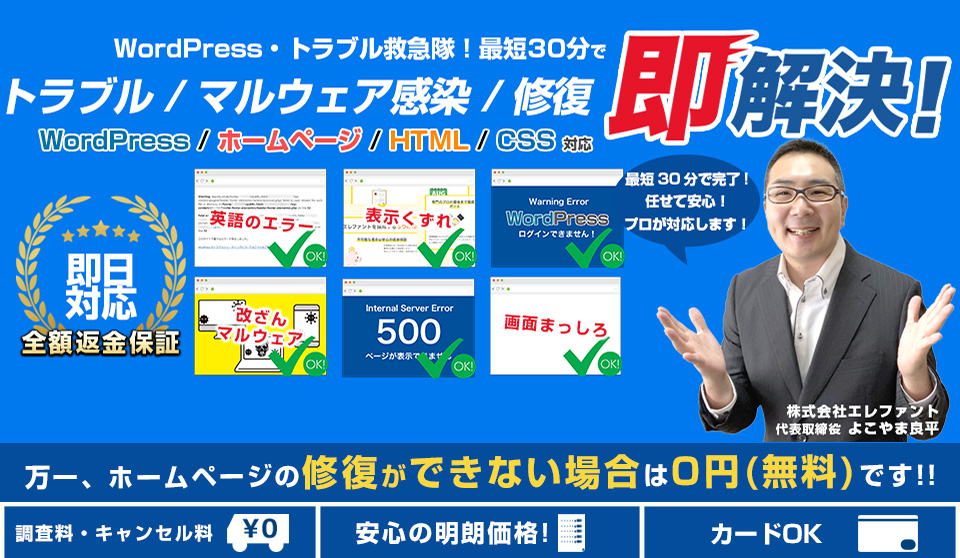

ワードプレスの改ざん乗っ取りが解決できないときは

ワードプレスの改ざん・乗っ取りを復旧したいなら

クイックレスキューが解決します。

・WordPressが真っ白画面

・WordPressがログインできない

・ホームページのマルウェアや乗っ取り

・サイトの表示くずれ

・エラーが表示されている

これらでお悩みなら最短30分ですぐに解決します!

いまなら期間限定で

・万一改善されない場合は全額返金保証で安心!

・30日間動作保証で安心!

・調査料、キャンセル料 0円で安心!