「サーバーから“マルウェアが検出されました”と通知が来た」

「怪しいファイルを見つけたけど、消していいのかわからない…」

そんな不安で手が止まっていませんか?

WordPressのマルウェア対応で一番多い失敗が、

内容を確認せずにファイルを削除してしまい、サイトが真っ白になるケースです。

焦って対応すると、被害を止めるどころか状況を悪化させてしまいます。

重要なのは、「削除していいファイル」と「削除すると壊れるファイル」を正しく見極めることです。マルウェアはテーマやプラグイン、uploadsフォルダ、さらにはコアファイルに偽装して潜んでいることもあります。

・削除前に必ず確認すべきポイント

・安全にマルウェアファイルを除去する手順

・削除後にやるべき再発防止策

を、初心者にもわかるよう丁寧に解説します。

「間違えずに、確実に直したい」

そのための正しい判断軸を、ここで身につけてください。

WordPress は世界中で利用されているため、攻撃者から狙われやすく、

マルウェアが仕込まれる被害も珍しくありません。

特に最近は「wp-config.php の近くに紛れ込む偽ファイル」や「テーマ・プラグイン内に忍ばせた難読化コード」など、見た目では判断しにくい不正ファイルが増えています。

この記事では、WordPress で実際によく見つかるマルウェアファイル名を一覧で整理し、

初心者でも安全に削除できる手順を詳しく解説します。

また、感染が疑われた際にまず行うべき初動から、

確実に復旧するためのステップまでを順番にまとめました。

被害を広げないためには「正しい手順で落ち着いて対処すること」が何より重要です。

本記事を参考に、不要なリスクを避けつつ、

あなたの WordPress を安全に復旧させていきましょう。

目次

実際にWordPressでよく見つかるマルウェアファイル名一覧

以下は、ハッキング時に高確率で見つかる不正ファイル名です。

「見覚えのないファイルがあれば高確率でマルウェア」 と判断してOKです。

よくあるマルウェアファイル名

- 123.php

- about.php

- add.php

- av.php

- class.php

- click.php

- defaults.php

- options.php

- pages.php

- moon.php ← よくあるバックドア

- wp-cron.php

- wp-blog-header.php

- wp-confiq.php (configではなく confiq ← Qの小文字)

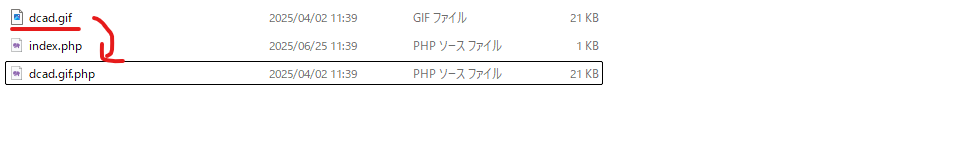

WordPressの画像を装う偽装マルウェア

dcad.gifと一見画像に見えるファイルですが

実際の中身は以下の様なPHPのマルウェアファイルになっています。

WordPressの本物ファイルを装う偽装マルウェア

もっとも多いタイプ。名前が似ているので初心者が騙されやすい。

- wp-login.php.bak

- wp-login.php の偽装コピー。バックドアを仕込む目的。

- wp-config.php.suspected

- wp-config.php を装ったバックドア型。FTPでよく見つかる。

- class-wp.php

- WordPress のクラス風だが公式には存在しない。

- wp-ajax.php

- wp-admin 内の admin-ajax.php を装った偽ファイル。

- admin-user.php

- 管理者偽装アカウントを作るコードが仕込まれる。

迷惑メール送信型マルウェア

メール送信スクリプトが大量に設置される。

- mailer.php

- メール送信機能を悪用してスパム送信を行う。

- mail.php mail()

- 関数で不正メールを大量送信。

- sendmail.php

- 送信元を偽装してメール爆撃を行う。

- contact.php

- 問い合わせフォーム風の偽装。中身はメール送信マルウェア。

バックドア設置型(永続化させるタイプ)

侵入者がいつでも再ログインできるように仕込む。

- hell.php

- 典型的な Web シェル。不正なコマンドを実行できる。

- uploader.php

- 画像に見せかけてPHPコードをアップロードさせる。

- cmd.php

- サーバー上で任意のコマンドを実行される危険なシェル。

- gate.php

- 攻撃者の制御サーバーと通信するゲートウェイ。

- xx.php / a.php / 1.php

- 単純な名前で見つかりにくいバックドア。

テーマ・プラグインの改ざん版が作られるケース

本物ファイルに不正コードを追加した改ざん。

- unctions.php

- テーマの functions.php は最も狙われる。

- header.php / footer.php

- 不正スクリプト挿入の定番(JS/iframe)。

- index.php(テーマ内)

- 難読化されたコードが数行追加される。

- plugin-name.php

- プラグインのメインファイルが書き換えられる。

uploadsフォルダに紛れ込む不正PHP

WordPressの規則として、uploads(wp-content/uploads)には PHP ファイルは一切不要です。

つまり、原則:uploads に .php を見つけたら、100% 削除対象です。

画像変換系プラグインが生成したファイルでも PHP は作られません。

偽プラグイン名を使ったマルウェア

プラグイン一覧に紛れるように設置される。

- wp-security

- 非公式。実体はバックドア。

- wp-optimize-pro

- 公式の偽物。中身はシェル。

- seo-tool

- SEO系を装った不正スクリプト。

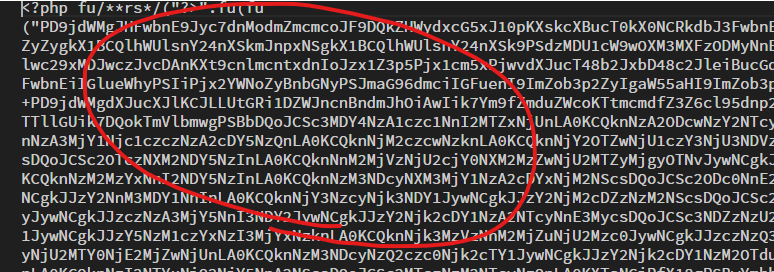

base64・evalを含む典型的マルウェアファイル

中身が1行〜10行ほどの難読化コード。

- tmp.php

- 一時ファイル風。不正コードをロードする。

- cache.php

- キャッシュ風の偽装。evalで外部コードを読み込む。

- sess_XXXX.php

- セッション風のファイル。実体はバックドア。

感染したときに絶対やるべき初動(削除より先に行う)

今の状態をバックアップ(証拠保全)

FTP で wp-content、wp-config.php を丸ごとダウンロードし、データベースもエクスポート。

不正ファイルの痕跡確認に必要。消してからでは手遅れ。

WordPressを即メンテナンスモードへ

外部の不正アクセス継続を防ぐ。

プラグイン SiteGuard・AIOWPS などで一時制限。

感染経路の特定のため、ログを保存

- Webサーバーのアクセスログ(access.log)

- エラーログ(error.log)

- FTP / SFTP ログ

- WordPress の更新ログ(core / plugin / theme 更新履歴)

- サーバー管理パネル(例:CPanel・Plesk・ConoHa)操作ログ

WordPress復旧手順(初心者向けにやさしく解説)

マルウェア感染時に一番多い失敗は、いきなり不正ファイルを削除してしまうこと。

- 再感染した理由がわからなくなる

- 復旧のやり直しになる

- 不正コードが残り、見落とす可能性大

まずは“証拠を残す”ことが大事です。

STEP1:今の状態を丸ごとバックアップ(証拠保全)

削除や上書きの前に、必ず「今の状態」を保存します。

- FTPで wp-contentフォルダ をすべてダウンロード

- wp-config.php を保存

- サーバー管理画面から データベースをエクスポート

これは「元に戻す」ためではなく、何かトラブルが起きても復元できるようにするための保険です。

STEP2:WordPress本体を“公式ファイルで上書き”

WordPress本体(wp-admin / wp-includes)は公式ファイルで上書きしても問題ありません。

※上書きよりもできるなら、一度削除してから新しくインストールしてください。

- WordPress.org から最新版をダウンロード

- zip を解凍

- サーバーの、wp-admin、wp-includes、root にある WordPressコアファイル(例:wp-settings.phpなど)を上書きする

これは“感染している可能性の高いファイルを一気に初期化する”ための作業です。

STEP3:テーマとプラグインを“公式版に入れ替える”

- 使っているテーマを公式サイトから再ダウンロード

- wp-content/themes/ の中から使っていないテーマは削除、使用テーマだけを公式版で上書き

- プラグインも同様に、不要なものは削除、必要なものは再インストール(最新版に入れ替える)

改ざんファイルを消し忘れる事故が多いため“比較”ではなく“入れ替え”が初心者向けの最も安全な方法です。

STEP4:uploadsフォルダにPHPファイルがないか確認

wp-content/uploads/ は、本来画像・PDF しか入らないフォルダです。

もしこんなファイルがあれば100%不正ですので、見つけたら削除してOK。

- x.php

- a.php

- php.jpg(名前で偽装)

- mail.php

- cache.php

STEP5:本物ファイルの改ざんを確認(上書きでOK)

- wp-content/themes/テーマ名/functions.php

- header.php

- footer.php

- index.php

- 使用プラグインのメインファイル

公式テーマ/プラグインを再アップロードすると一気に正常化します。

STEP6:ユーザー一覧に見知らぬ管理者がいないか確認

WordPress管理画面の、ユーザー → すべてのユーザー を確認。

もし見覚えのない管理者がいたら、必ず削除(放置するとまた改ざんされる)

STEP7:パスワードをすべて変更(最重要)

- WordPressログインパスワード

- FTPパスワード

- データベース(MySQL)パスワード

- サーバー管理画面のパスワード

攻撃者がログインできなければ、再発リスクが一気に下がります。

STEP8:プラグインで「ファイル変更チェック」を有効にする

- Wordfence Security

- AIOWPS

どちらも、不正ファイルの検出、ファイル改ざんチェック、ログイン制限ができます。

STEP9:Google に再審査リクエスト(警告が出ている場合)

もし「このサイトは安全ではありません」とGoogle検索に表示されている場合は、Google Search Console から、セキュリティ問題 → 解決しましたを送信して再審査依頼します。

初心者でも安全に復旧できる“正しい手順”が最大の防御策まとめ

WordPressがマルウェア感染しても、正しい手順を理解すれば初心者でも安全に復旧できます。

最も重要なのは「焦って不正ファイルを消さず、まず証拠保全をすること」。

そのうえで、WordPress本体・テーマ・プラグインを公式版で“入れ替える方式”で修復すると、誤削除の心配がなく確実に元の状態へ戻せます。

uploadsフォルダのPHP削除、見知らぬ管理者の確認、パスワード再発行も再発防止の鍵です。

最後に、ファイル監視やログイン制限を設定し、日常的なバックアップを習慣化すれば、同じ被害は大きく減らせます。

WordPressのマルウェア・ウイルス・バックドア感染が

自分で駆除できない場合は

ワードプレスのWordPressエラートラブル解決をしたいなら

クイックレスキューが解決します。

・WordPressが真っ白画面

・WordPressがログインできない

・ホームページのマルウェアや乗っ取り

・サイトの表示くずれ

・エラーが表示されている

これらでお悩みなら最短30分ですぐに解決します!

いまなら期間限定で

・万一改善されない場合は全額返金保証で安心!

・30日間動作保証で安心!

・調査料、キャンセル料 0円で安心!